Damit man die Active-Directory Clients auch per Powershell remote beglücken kann, müssen ein paar Dinge auf dem Remote-Client erfüllt/aktiviert sein.

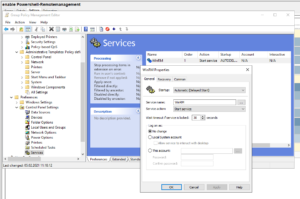

- Service „Windows Remote Management“ muss gestartet sein. Vorzugsweise Startart „delayed/verzögert“

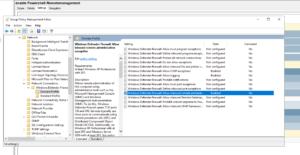

- Freigabe innerhalb der lokalen Windows Firewall für WinRM oder Firewall ausschalten. Zumindest zum Troubleshooting

- der Nutzer mit dem „invoke-command“ ausgeführt wird, muss auf den Remote-Computern Mitglied in den Gruppen „Remote Management Users“ oder „Administrators“ sein

Natürlich kann man sowas händisch auf jedem Client machen, doch wer mich kennt, weiß dass ich nur bedingt auf die sogenannte „Turnschuh-Administration“ stehe und solche Dinge lieber elegant per Gruppenrichtlinie umsetzen/konfiguriere.

Idee: GPO zu Anlegen für Windows remotemanagement, invoke-command

Die GPO wird dafür sorgen dass der Windows Remote Management gestartet ist, die Berechtigungen im Domänen-Profil der Firewall gesetzt werden und die AD-Gruppe greift.

Falls es euch interessiert, könnt ihr auch noch was zum Troubleshooting von Invoke-command lesen

Verbesserungvorschlag: Man könnt natürlich auch über eine weitere AD-Gruppe steuern, auf welchen Rechnern das Remote Management eingerichtet werden soll.

Troubleshootinghinweis: Unter Umständen kann auch noch sein, dass zur Einrichtung von WinRM noch der Befehl „winrm /quickconfig“ ausgeführt werden muss.

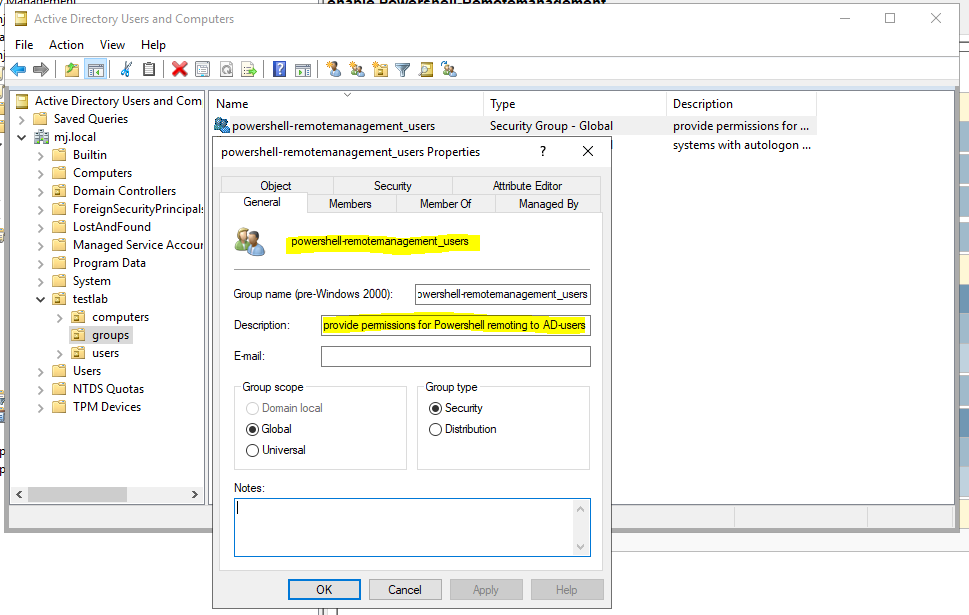

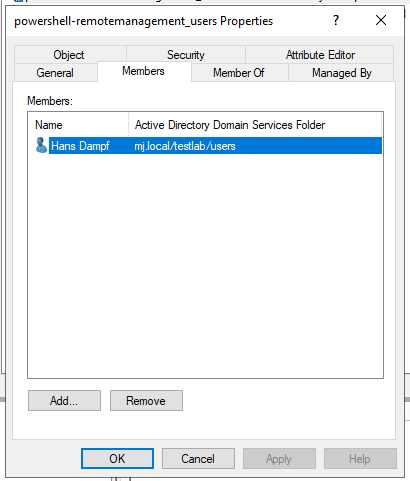

AD-Gruppe „powershell-remotemanagement_users“ anlegen

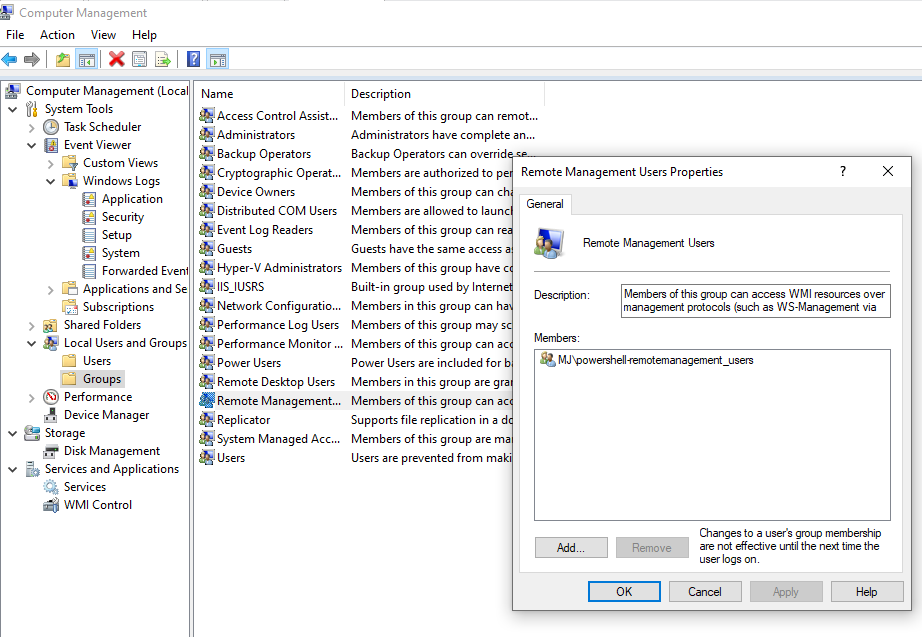

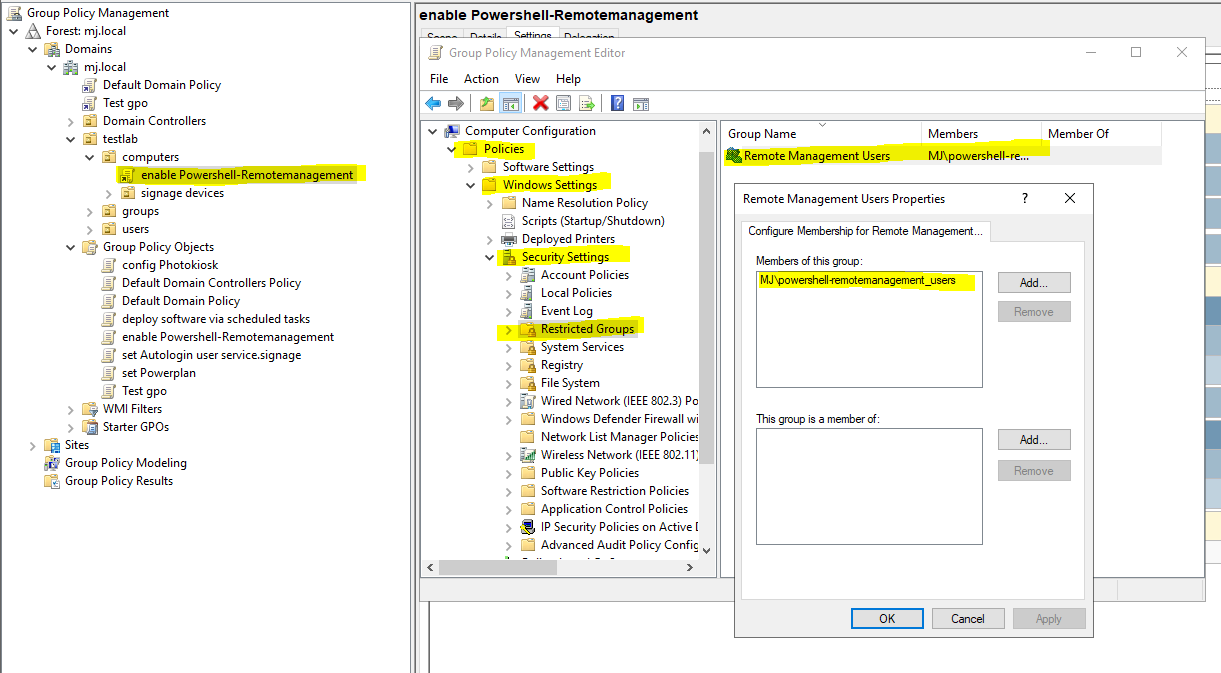

Um bei der Freigabe nicht zu großzügig zu sein wie „alle werden Admins“, lege ich eine AD-Gruppe namens „powershell-remotemanagement_users“ an und weise der AD-Gruppe ein paar Nutzer zu, welche die Maschinen per Powershell remoten dürfen.

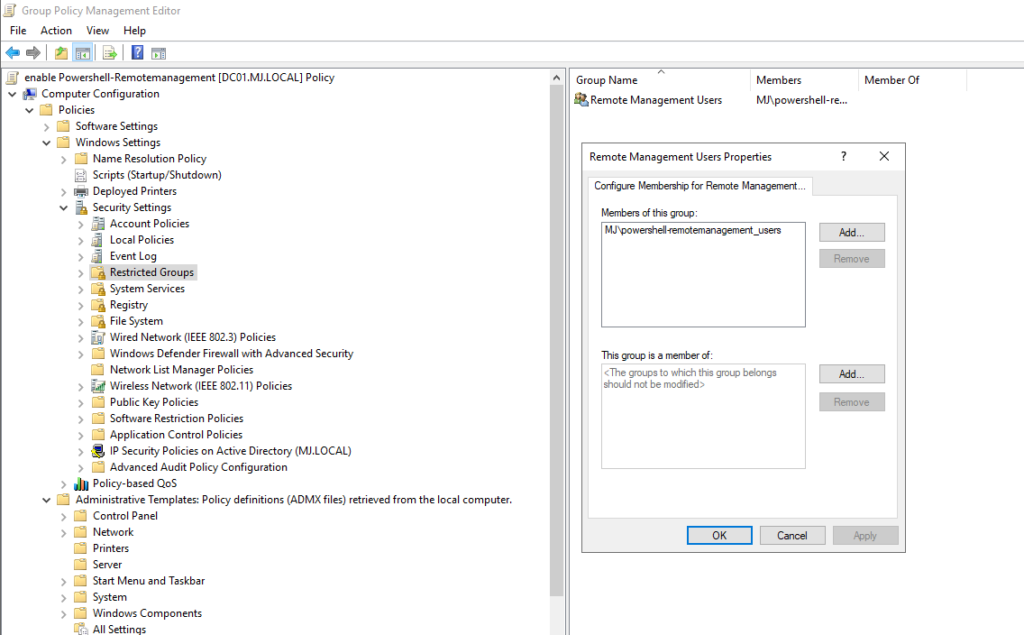

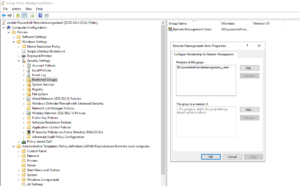

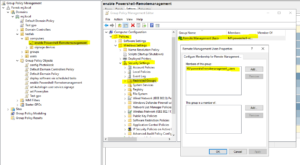

GPO „enable Powershell-Remotemanagement“ anlegen

Die GPO anlegen und in der OU, in dem ihr eure Computer habt anhängen, anschließend editieren und folgende Einstellungen vornehmen

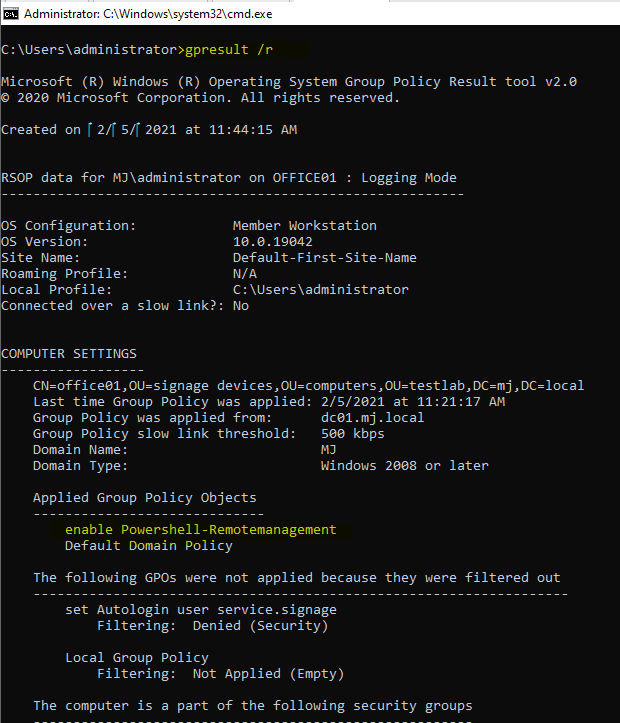

Ergebnis nach der Anwendungen der GPO auf dem Client

Wenn ihr die Anwendung der GPO pushen wollt, einfach „gpudate /force“ auf dem Computer ausführen oder neustarten